CTF比赛必备常用工具

常用MISC(杂项)工具

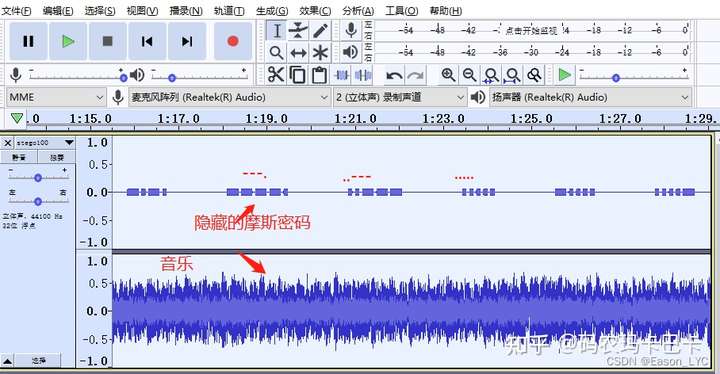

1. Audacity (提取莫斯密码辅助工具)

题目中遇到音频文件,听到长短不一的声音,往往就是摩斯密码题了,你还傻傻靠自己耳朵听几长几短吗?别做梦了,你不是间谍,搞不定的。仅需将文件拖进这个软件,如下图,一目了然。

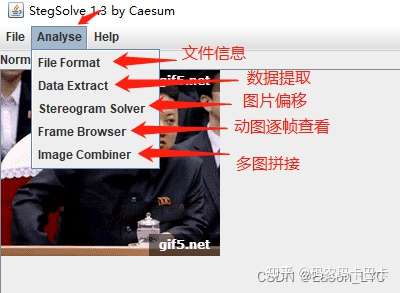

2. stegsolve (图片隐写分析工具)

此款软件,非常常用,建议下载后,网上搜索学习如何使用。

简单介绍就是:选中可疑图片打开。利用四个功能,查看图片中隐藏的各种信息。打开可疑动图

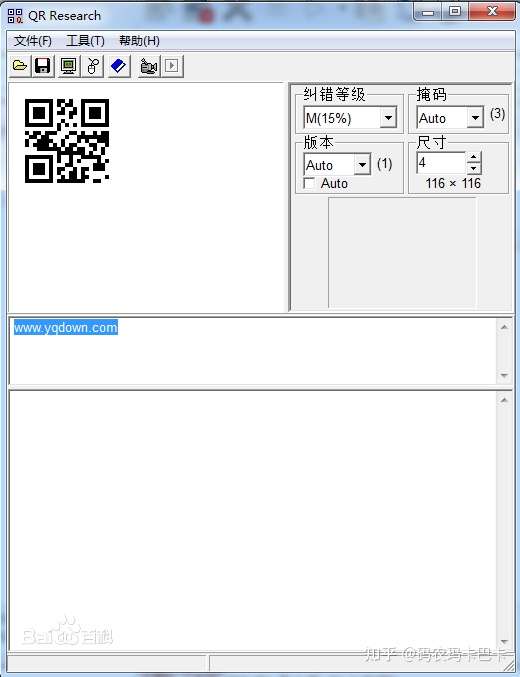

3. QR_Research (二维码工具)

查找二维码信息的工具,选取工具中截图查看二维码

4. ZipCenOp.jar(验证是否为伪加密工具)

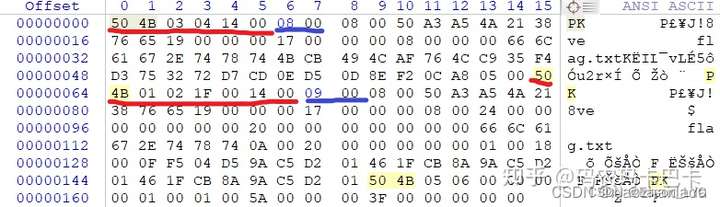

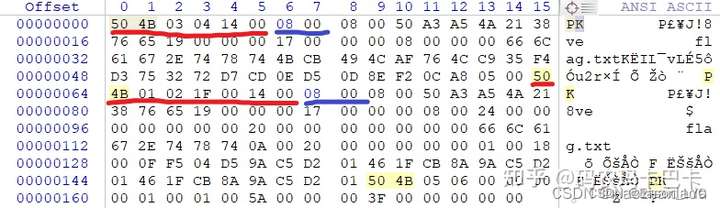

有些压缩包是伪加密的。表现形式是压缩包需要解压密码,但是破解工具又找不到密码。如果是伪加密,其实只要修改hex文件中某位为偶数,即可无密码打开。具体原理可以自行搜索。

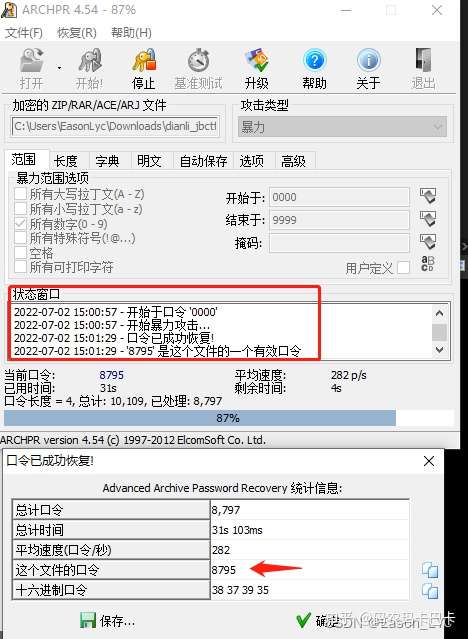

5. AAPR(rar密码破解工具)

rar压缩包是加密的打不开,不要紧,使用此工具,轻松破解

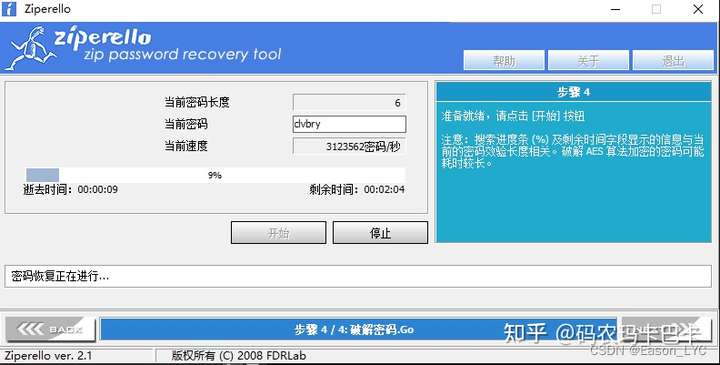

6. Ziperello(zip密码破解工具)

使用方式与上面的软件类似,不过这个速度更快,接近准工业级的破解速度了,非常惊人。

7.Winhex(程序查看调试工具)

使用很简单,将文件拖进winhex即可。如上题,将伪加密压缩包拖进这个文件,修改hex(奇数改为偶数即可),破解加密防护。

修改前 最后蓝线09 00

修改后 08 00 然后另存为一个压缩吧,直接打开,不再需要密码。伪加密的压缩包就是这么纸老虎,仅此而已。

8. RouterPassView(路由器配置查看工具)

千辛万苦搞到些路由器、交换机的配置文件,可要么打不开,要么是乱码。不妨试试这款专门查看某些品牌路由器配置文件的工具。见下图,一目了然:

PNG通用解题方式

一、PNG图片格式

1、识别:

开始标志:89 50 4E 47 0D 0A 1A 0A 可见文本:‰PNG

结束标志:60 82

二、常用解题方法

1、010edit分析

1.1 尝试修改文件高度

1.2 分析文件是否逆序、高低字节转换等。

1.3 分析文件结尾是否有多余数据。

1.4 分析各个IDAT块异常,多余的正常IDAT。

2、StegSolve

2.1、对图像进行分通道扫描

2.2、分析data Extract的red blue green,查看是否为LSB隐写

3、strings 、 exiftool、 pngcheck -v 、binwalk、foremost 命令分析处理

使用以上命令分析文件。

4、zsteg

zsteg支持png和bmp隐写分析

zsteg xxx.png

zsteg xxx.png -a

5、stegpy

需要先获取密码,后使用如下命令:

stegpy xxx.png -p pwd

6、Oursecret

使用Oursecret工具解密图片,需要密码。

7、SlientEye

使用SlientEye工具解密图片

8、zlib解密脚本:

我们找到存在问题的IDAT块,利用 python zlib解压多余 IDAT 块的内容,此时注意剔除 长度、数据块类型及末尾的 CRC 校验值。

三、常用python脚本:

1、zlib解密:

import zlib

import binascii

IDAT = “789…667”.decode(‘hex’)

result = binascii.hexlify(zlib.decompress(IDAT))

print result

2、高低字节反转

with open(‘xxx.png’,’rb’) as f:

src = f.read()

print(src[:16])

dest =list()

for i in range(int(len(src)/2)):

dest.append(src[2i+1])

dest.append(src[2i])

dest = bytes(dest)

with open(‘flag.png’,’wb’) as f:

f.write(dest)